EC2 web-server に IAMロールをアタッチして接続

このLabでは、SSH接続を利用せずに、AWS マネジメントコンソールから Webサーバー (EC2 インスタンス webserver#user-1 ならびに webserver#user-2) にシェルアクセスができるように、事前準備を行います。

EC2 インスタンス用 IAMロールの作成

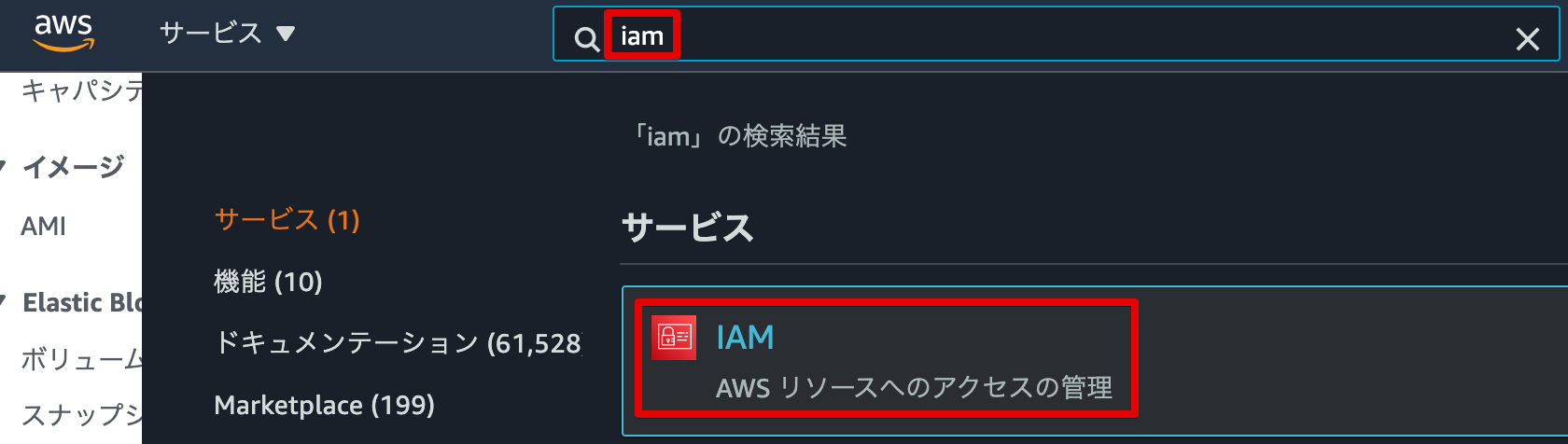

- 画面上部の検索ボックスに iam と入力し、表示されるサービスのIAMをクリックします

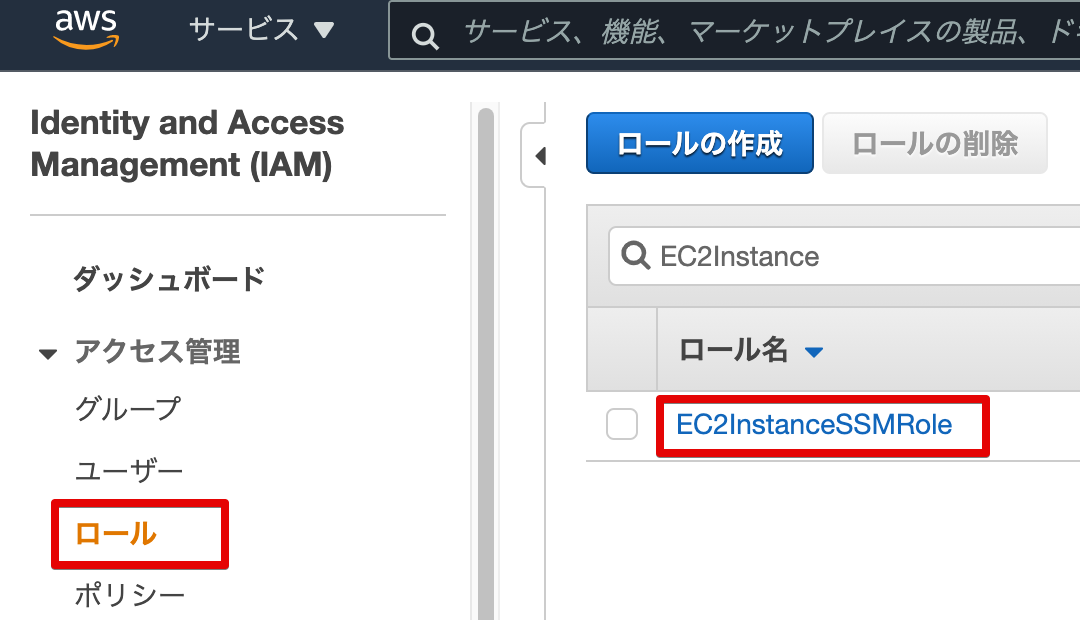

- 画面左のメニュー

ロールをクリックします ロールの作成をクリックします

- ロールの作成画面で、以下のように設定して作成します。

- 信頼されたエンティティ で、初期設定の

AWS サービスが選択されていることを確認します (もし異なる場合は選択します) - ユースケースの選択 で、 「一般的なユースケース」の下に表示されている

EC2をクリックして選択します 次のステップ:アクセス権限をクリックします- ポリシーのフィルタ の右の検索ボックスに

SSMと入力し、フィルタ表示された中のAmazonEC2RoleforSSMの左のチェックボックスをオンにしたのち、次のステップ:タグをクリックします。

- タグの追加(オプション) では そのまま

次のステップ:確認をクリックします - 確認画面で、以下のように設定します。

- ロール名に

EC2InstanceSSMRoleと入力します - ポリシーに

AmazonEC2RoleforSSMが表示されていることを確認します。 ロールの作成をクリックします

ロールの作成に成功したことを確認したら、続けて今作成したIAMロールの内容を更新します。

検索ウィンドウに

SSMRoleと入力して、表示されるEC2InstanceSSMRoleをクリックします

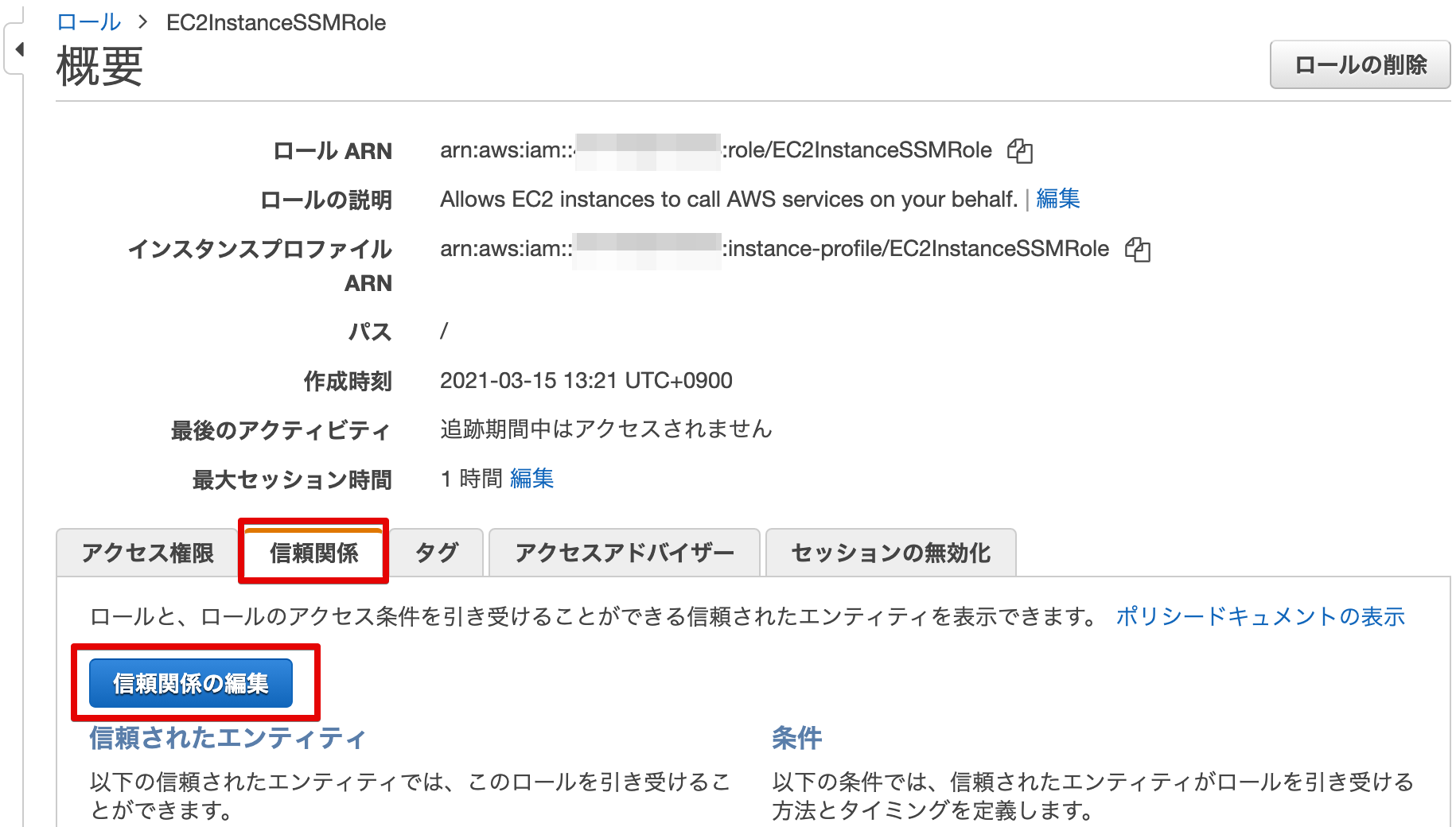

- 信頼関係 タブをクリックし、

信頼関係の編集をクリックします

- 表示される ポリシーエディタ の テキストボックス の内容を、以下の内容で 全て上書き し、

信頼ポリシーの更新をクリックします

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": [

"ssm.amazonaws.com",

"ec2.amazonaws.com"

]

},

"Action": "sts:AssumeRole"

}

]

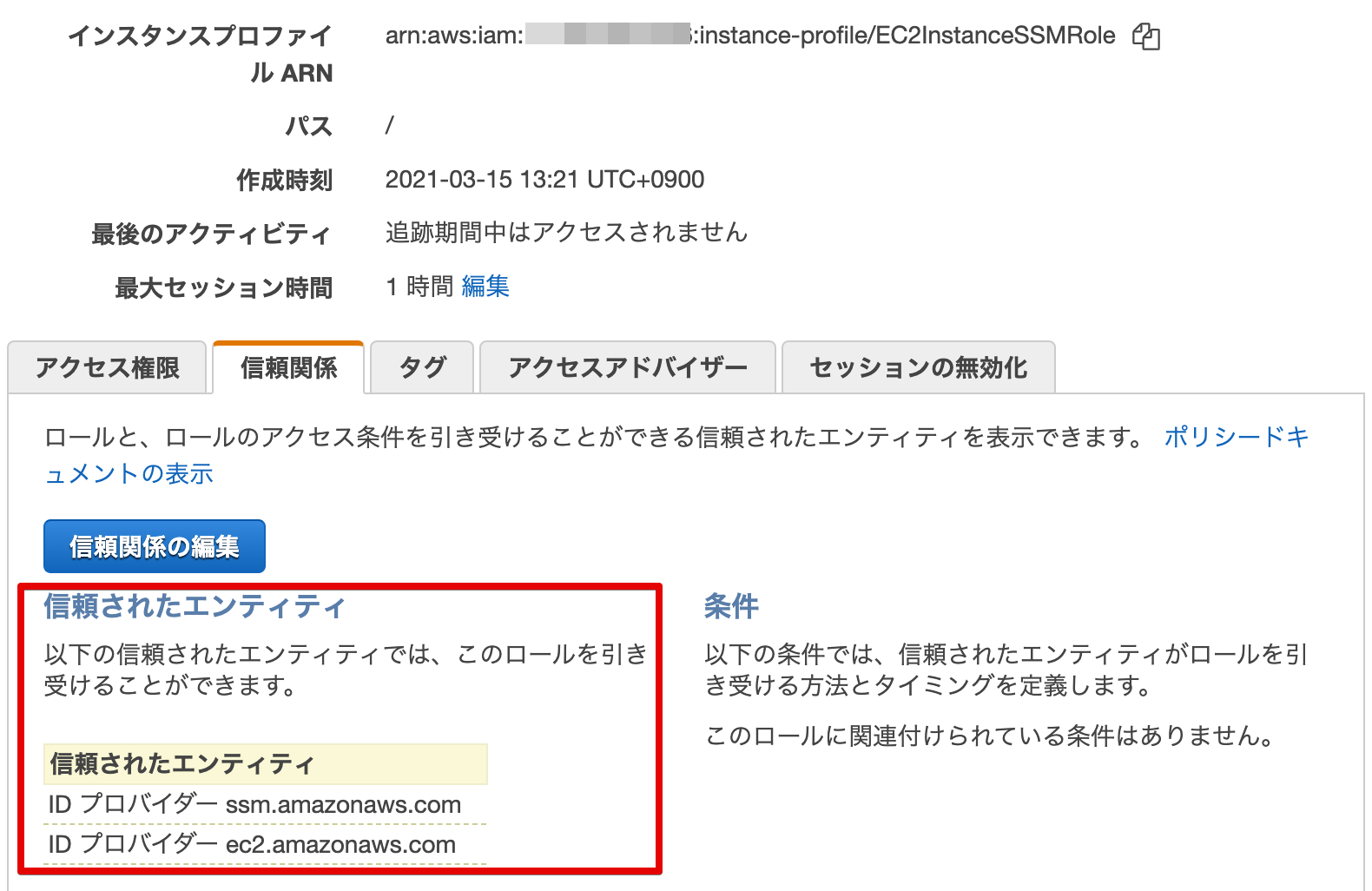

}- 表示された

信頼関係タブ 内 の信頼されたエンティティに、以下の 2つ が IDプロバイダーとして表示されていることを確認します- ssm.amazonaws.com

- ec2.amazonaws.com

EC2 インスタンス への IAMロールの設定

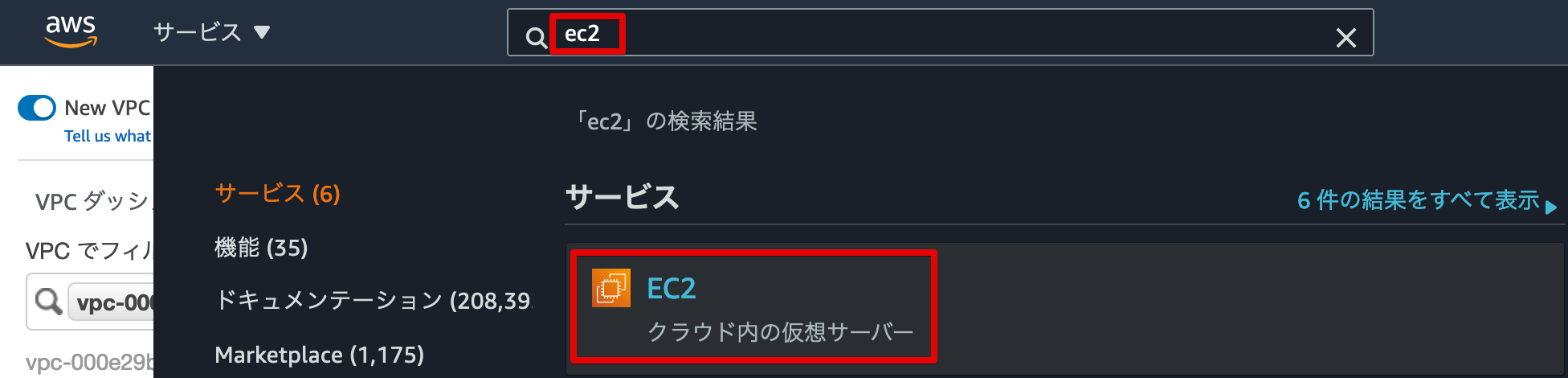

- EC2 コンソールを表示します。

- 以下の手順で、これまでのハンズオンで作成した webserver#1-user1 にIAMロール

EC2InstanceSSMRoleをアタッチします

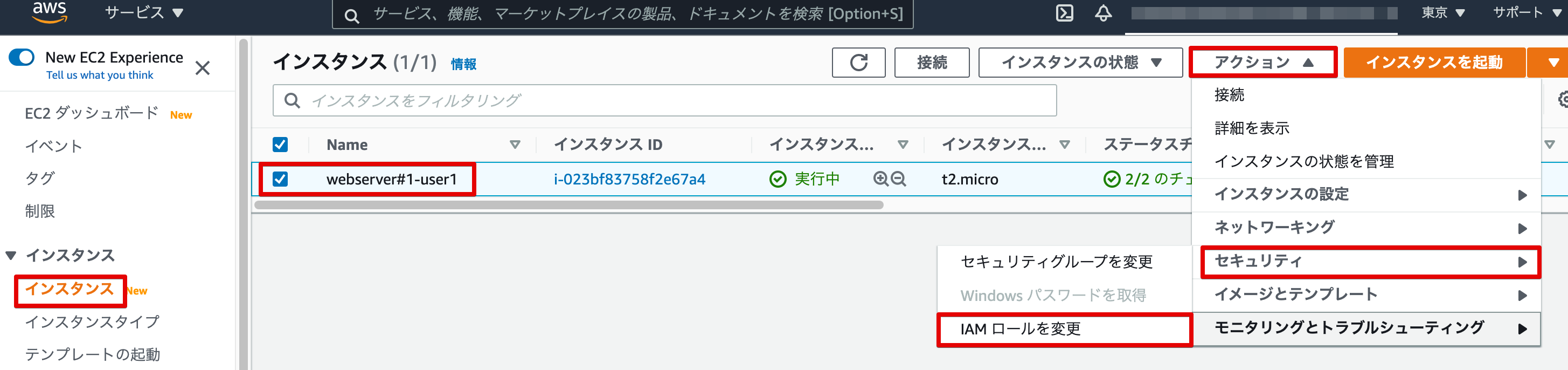

- 画面左のメニューで インスタンス をクリックします。

webserver#1-user1を選択します- アクション > セキュリティ > IAMロールを変更 をクリックします

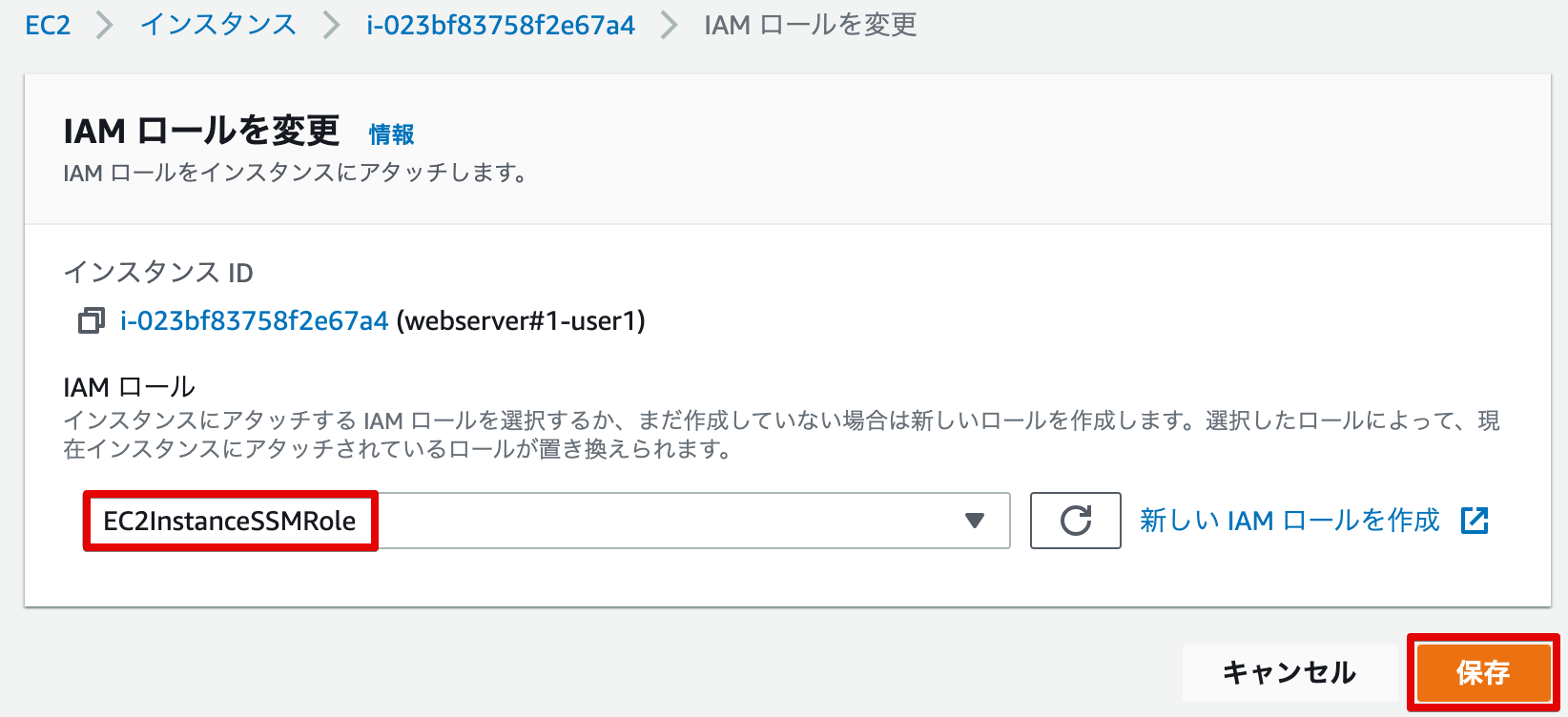

- IAMロール に 作成した

EC2InstanceSSMRoleを選択し、保存をクリックします

- 同じ手順で、これまでのハンズオンで作成した

webserver#2-user1にも同じIAMロールEC2InstanceSSMRoleをアタッチします (手順詳細は省略)

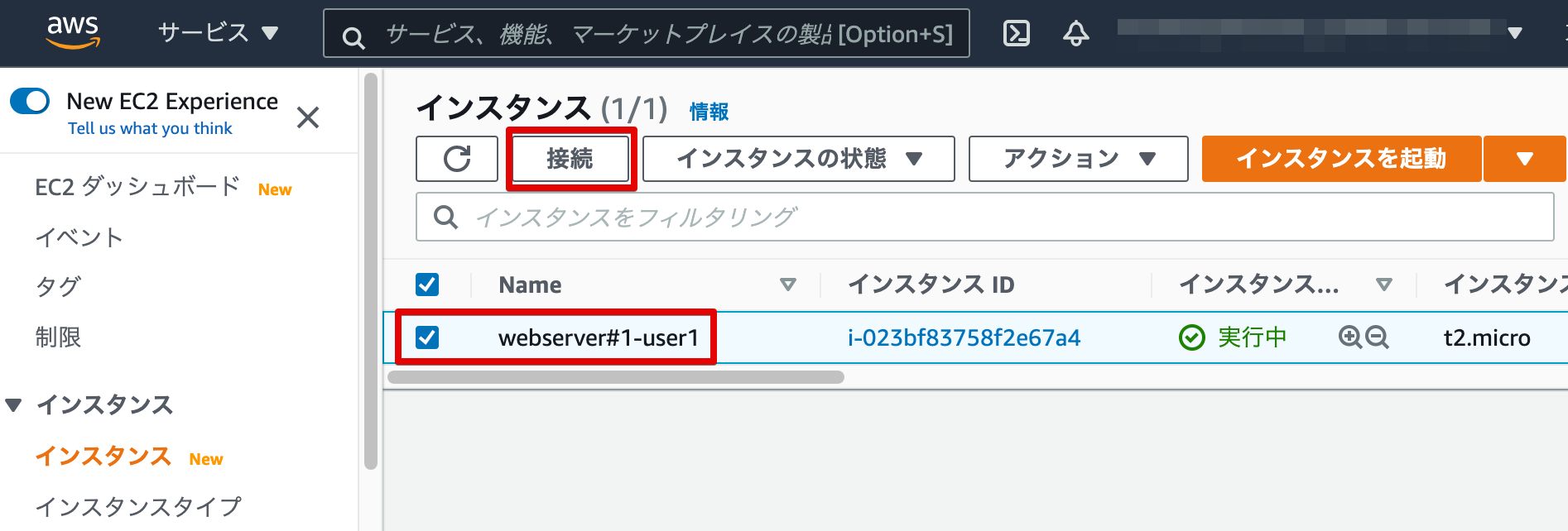

変更が反映されるまで、1分ほど待機します。

EC2 インスタンス

- インスタンス一覧で、

webserver#1-user1(のみ)を選択した状態にします - 接続 をクリックします

- 表示されるダイアログで

セッションマネージャータブをクリックします - ダイアログ右下の 接続 をクリックします

- 接続 ボタンがアクティブになっていない場合は、IAMロールの作成内容 が適切でない、あるいはもう少し時間が経過する必要がある場合があります。

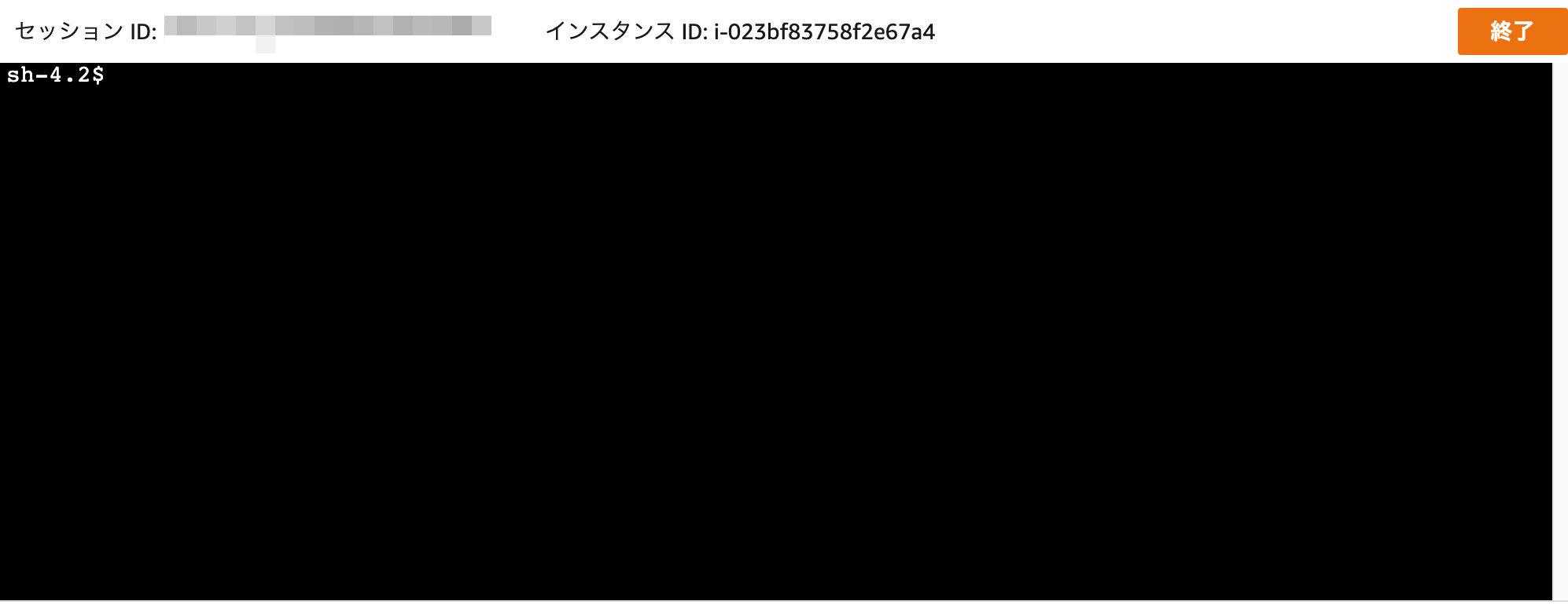

- ブラウザ上の別タブ (もしくは別ウィンドウ) で、AWS Systems Manager Session Manager の機能により、Linux OS 上の ssm-user ユーザーとして、EC2 インスタンス

webserver#1-user1に接続(ログイン) できたことを確認してください。 - (以降、このハンズオンのコマンドライン操作はこのウィンドウで行ってください)

この AWS Systems Manager Session Manager を利用した接続にはいくつかの 前提 があり、単にこのIAMロールをEC2インスタンスにアタッチすればよいという訳ではありません。今回のハンズオン環境においては、webserver#1-user1 と webserver#2-user1 の EC2 インスタンス への接続に関しては この 前提 を満たしているため利用可能です。