Web アプリケーションのスキャン

OWASP Zap Proxy が稼働したので、ウェブアプリケーションをスキャンして、潜在的なエクスプロイトがないか確認しましょう。

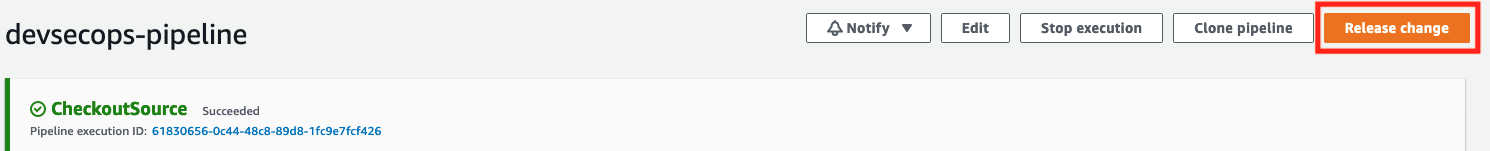

ウェブアプリケーションでコードを変更せずに、AWS Codepipeline から 変更をリリース をクリックしてリリースパイプラインをトリガーし、パイプラインが DAST ステージに到着するのを待ちます。DAST ステージはウェブアプリケーションのデプロイまで正常に実施されるのを待たなければならないため、他のモジュールと比較して時間がかかることに注意してください。

特定のブランチに対してタスクを実行する場合は、AWS CodePipeline で異なるパイプラインを作成できます。初期のリリースをスピードアップするために、ブランチ戦略に応じて、いくつかのステージをスキップするように指名することができます。

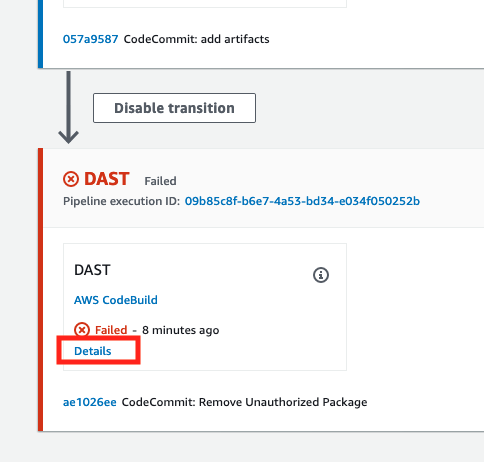

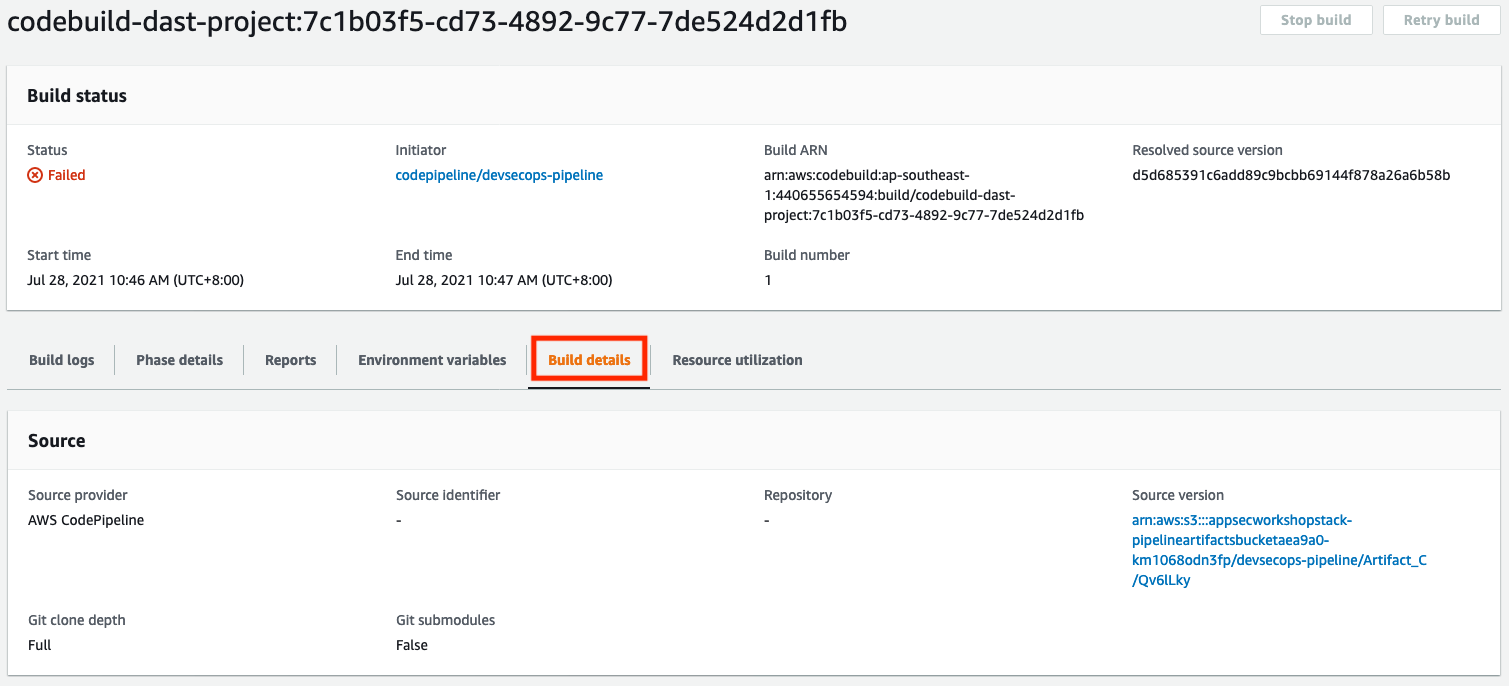

最終的に、DAST ステージは、MEDIUM または HIGH リスクが特定されたために失敗したことに気付くでしょう。結果の HTML レポートを生成し、S3 バケットにアップロードするように CodeBuild を設定しました。レポートをダウンロードするには、Details リンクをクリックします。

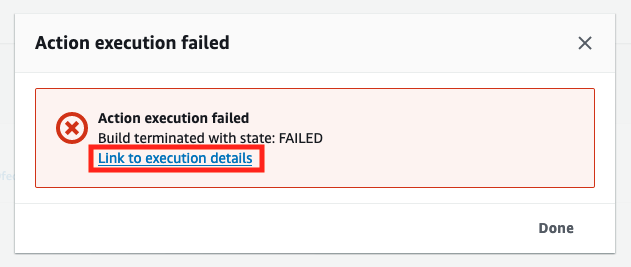

次に、実行の詳細へのリンクをクリックします。

Build Project のページで, [Build details] タブをクリックします。

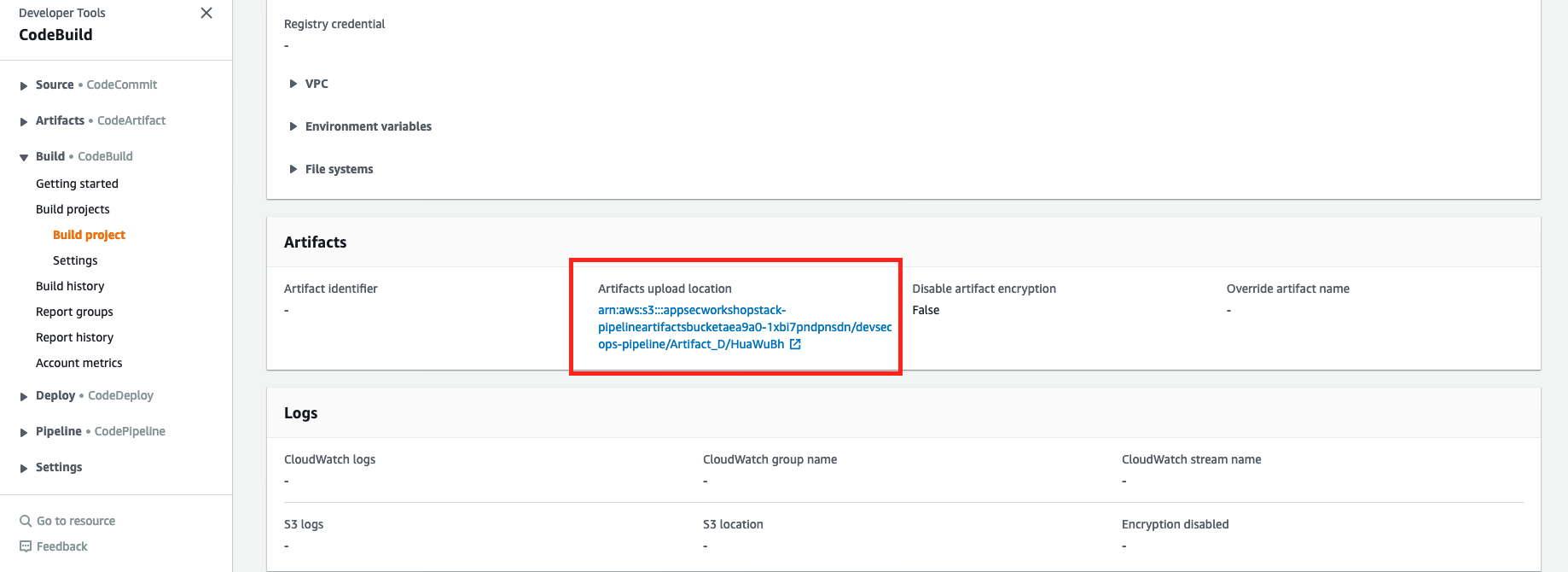

Artifacts セクションまでスクロールすると、生成された HTML レポートを含む S3 Bucket へのリンクがあることがわかります。表示された S3 リンクをクリックします。

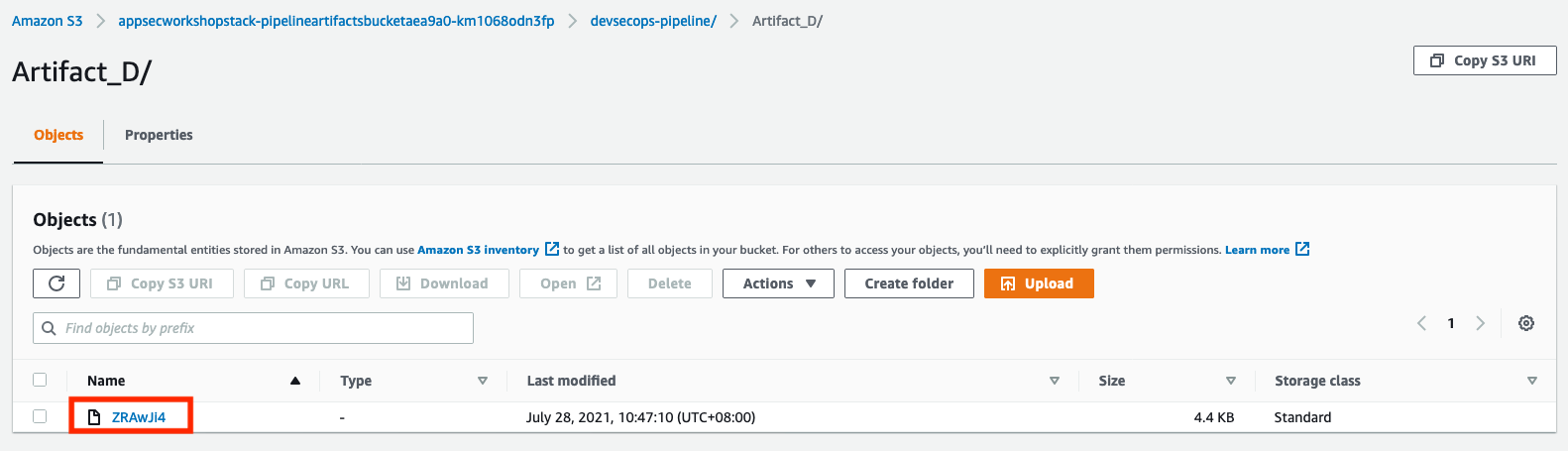

新しいブラウザタブが開き、S3 オブジェクトの画面に直接移動するはずです。S3 オブジェクトをクリックします。

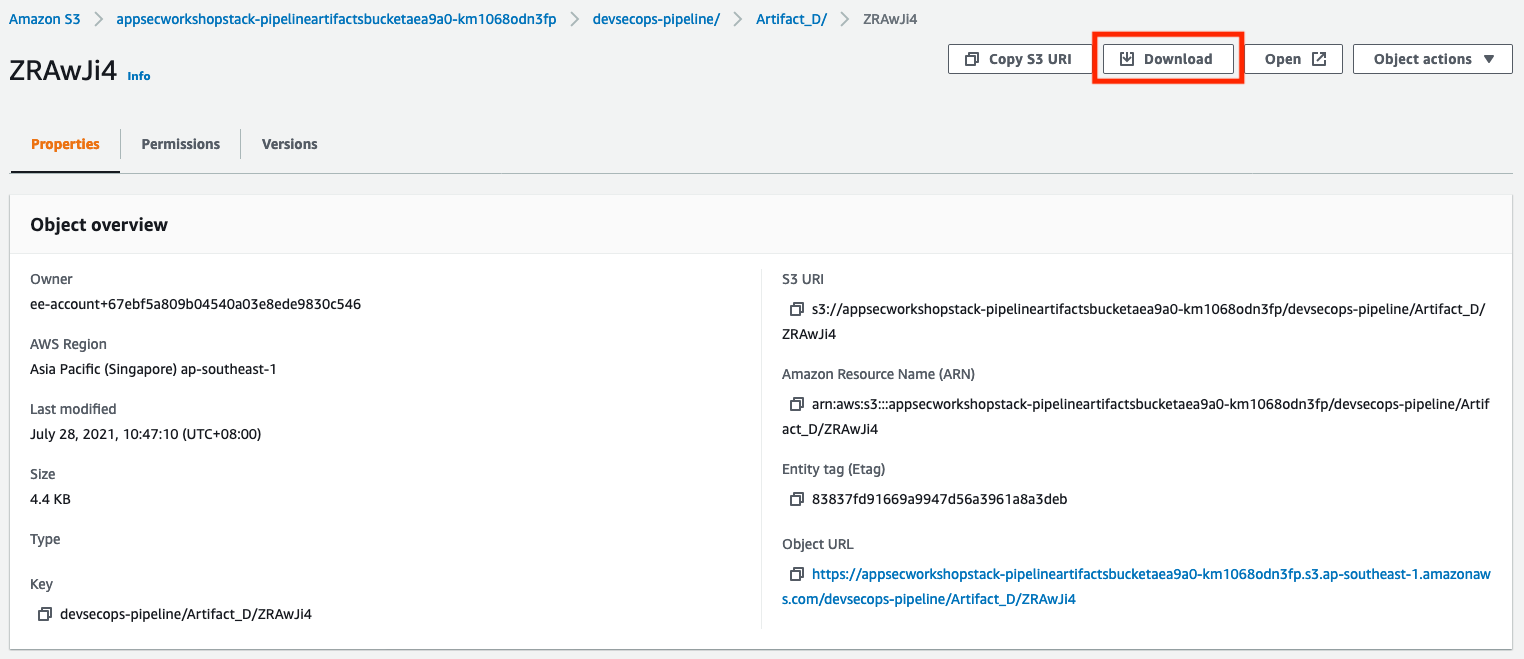

次に、Download ボタンをクリックして S3 オブジェクトをダウンロードします。

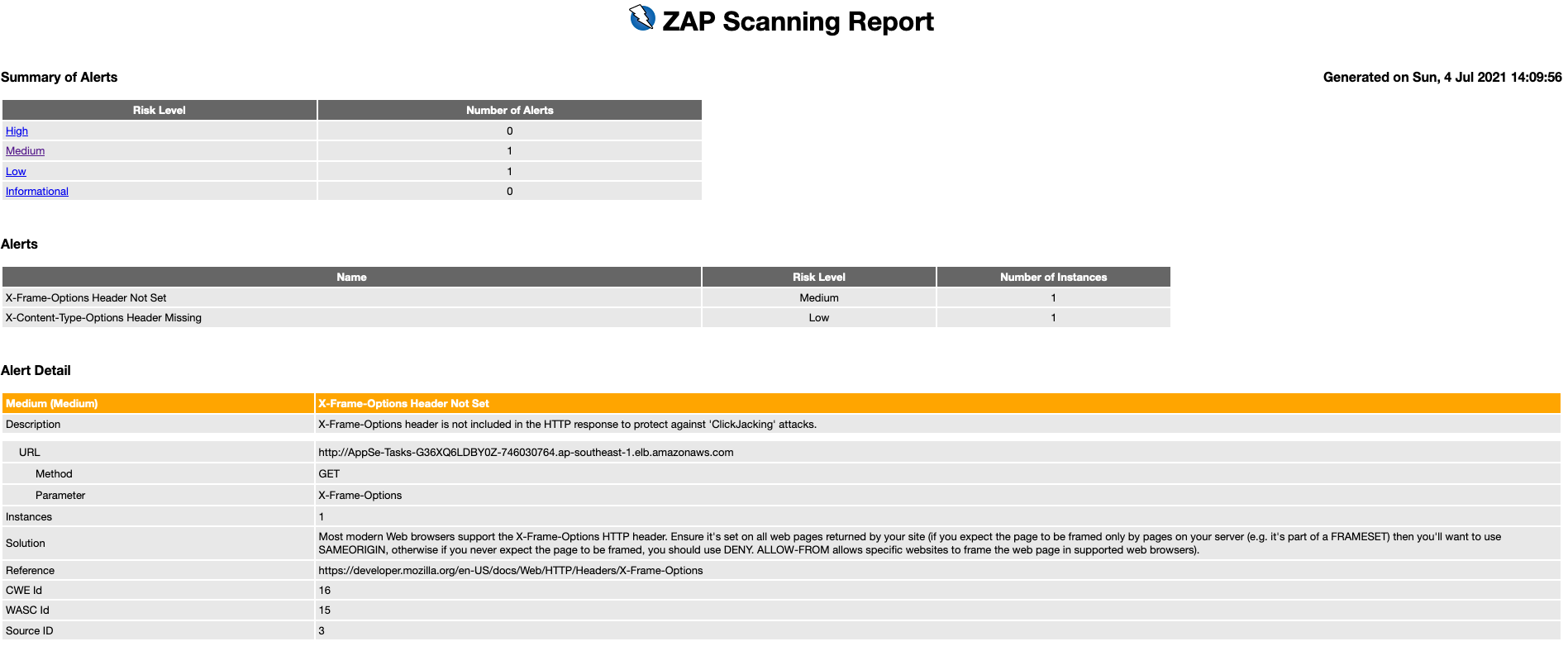

S3 オブジェクトは zip アーカイブ 形式で、解凍すると OWASP Zap HTML レポートが得られます。潜在的なクリックジャッキング 脆弱性について警告する Mediumリスク発見があります。これについて、次のセクションで修正します。