Web Application のスキャン

SonarQube のセットアップが完了したので、最後にWebアプリケーションのコードをスキャンして、後で対処すべき他の脆弱性がないかどうかを確認できます。

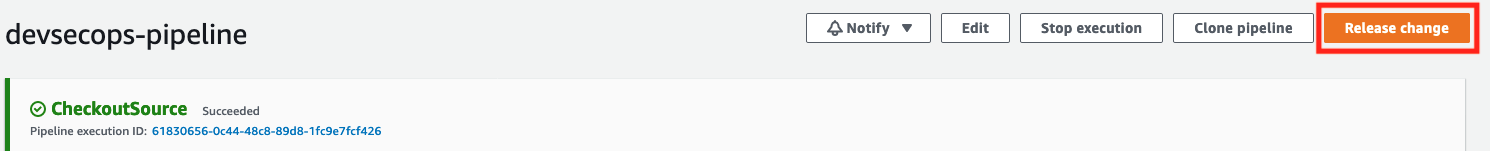

パイプラインがまだSAST ステップを実行していないことに気付くかもしれません。これは、Web アプリケーションのコードにまだ変更を加えていないためです。最新の変更を使用してパイプラインを強制的に実行するには、CodePipeline ダッシュボードから 変更をリリースする をクリックします。

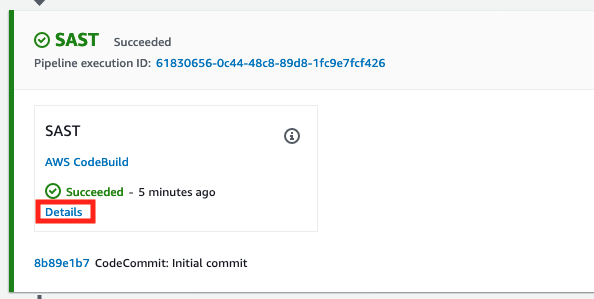

パイプラインの終了まで待ち、SAST ステップの結果を確認します。SAST CodeBuild ステージの進行状況は、以下に示すように詳細リンクをクリックして表示することもできます。

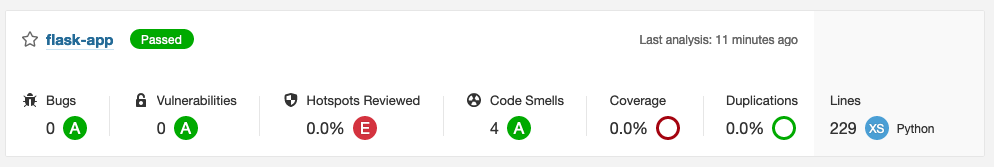

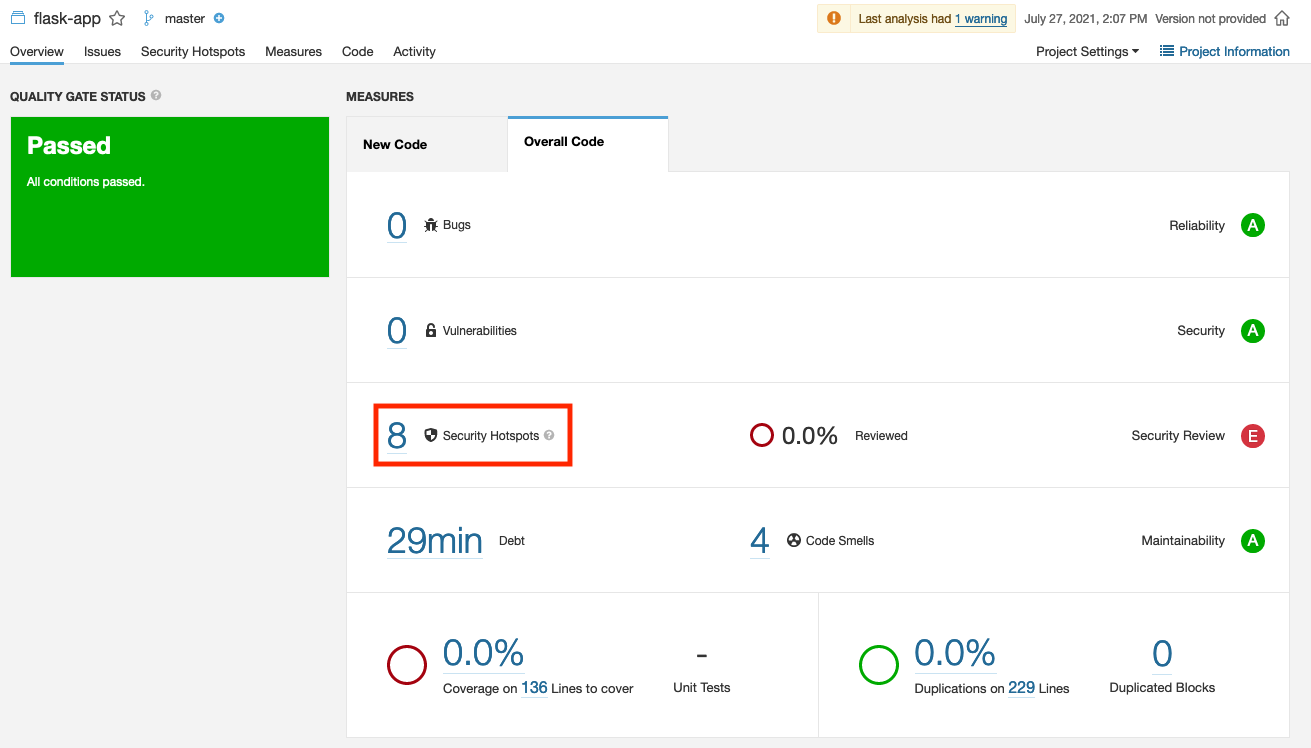

SAST の実行が成功したら、SonarQube ダッシュボードに戻り、その結果を調べることができます。SonarQube ダッシュボードで、メニューバーから Projects をクリックします。これで、flask-app という名前の新しいプロジェクトが表示されるはずです。

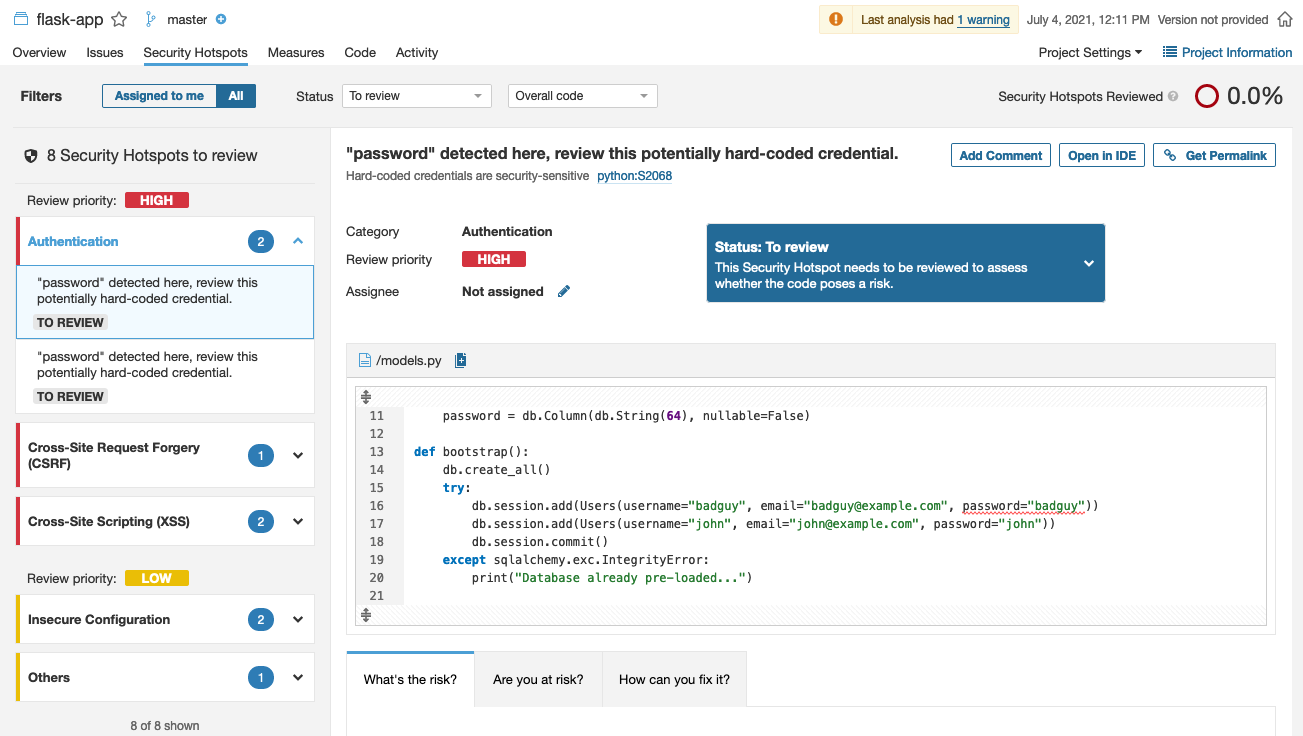

flask-app プロジェクトをクリックして、8 セキュリティホットスポットがあること確認します。デフォルトでは、セキュリティ結果があるにもかかわらず、SonarQube はスキャンに失敗しなかったことに気付くかもしれません。独自の Quality Gates を定義することで、組織のこれに関するルールを変更できます。組織で SonarQube を使用する場合は、これを定義することを強くお勧めしますが、このラボでは省略します。詳細を確認するには、8 Security Hotspots をクリックしてください。

すべてのセキュリティ結果の詳細が表示されます。SASTの結果が得られたので、次のセクションに進み、各調査結果を実行し、順を追って修正しましょう。