A6: 適切でないセキュリティ設定

OWASP Top Ten には以下の記載があります:

セキュリティの設定ミスが、最も一般的に見られる問題です。これは通常、安全でないデフォルト設定の使用、不完全またはアドホックな設定、公開されたクラウドストレージの使用、HTTP ヘッダーの設定ミス、機密情報を含む詳細なエラーメッセージ出力などが要因となりますす。すべてのオペレーティングシステム、フレームワーク、ライブラリ、アプリケーションを安全に設定する必要があるだけでなく、適時なパッチを適用やアップグレードが必要になります。

デフォルト構成と開発環境固有の設定は、攻撃者がアプリケーションについてより多くの情報を集めることができる最も一般的な問題です。簡単な例を見てみましょう。

Web アプリケーションの URL を開き、[OWASP Top 10 の例] をクリックし、[A6: セキュリティの設定ミス] を選択します。

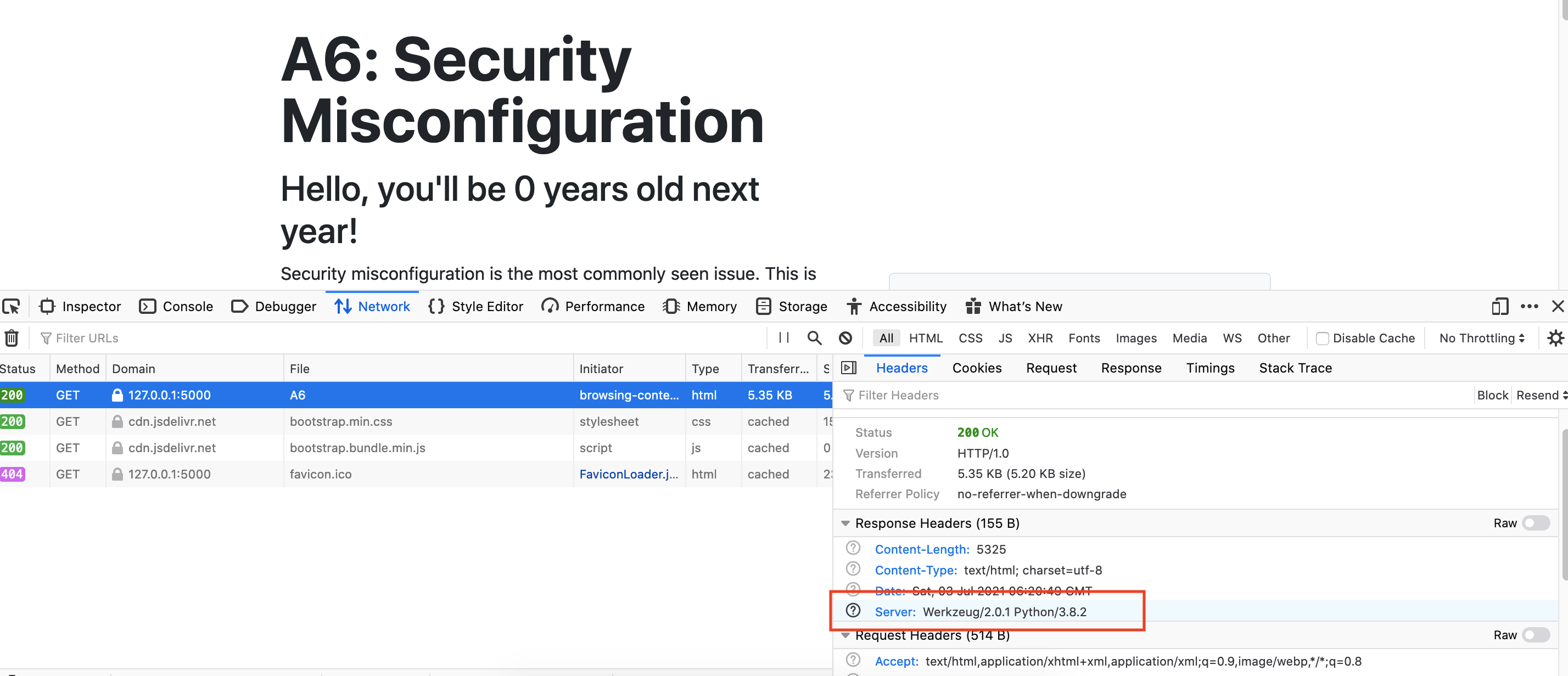

攻撃者にとって第1の作業は、どのようなプラットフォームを使用しているかを確認し、その情報を使用して潜在的な脆弱性を探すことです。この情報を収集する最も簡単な方法の 1 つは、レスポンスヘッダー から行うことです。ほとんどの Web サーバでは、Server Header という、デフォルト設定でかなり冗長な Response Headers を用いています。これは、任意の HTTP クライアントで簡単に取得できます。例えば Mozilla Firefox では、[ツール] > [ウェブデベロッパー] > [ネットワーク] からアクセスできます。Chrome では、要素を検証 > Network > A6 をクリックし、Response Headers を確認できます。[リロード] をクリックし、サーバーから作成されたアイテムを選択します。Server ヘッダーの冗長値が表示されるはずです。

[CVE データベース] で Werkzeug についてクイックに検索すると、こちら のように攻撃者が悪用しようとする潜在的な脆弱性を引き起こす可能性があることが分かります。

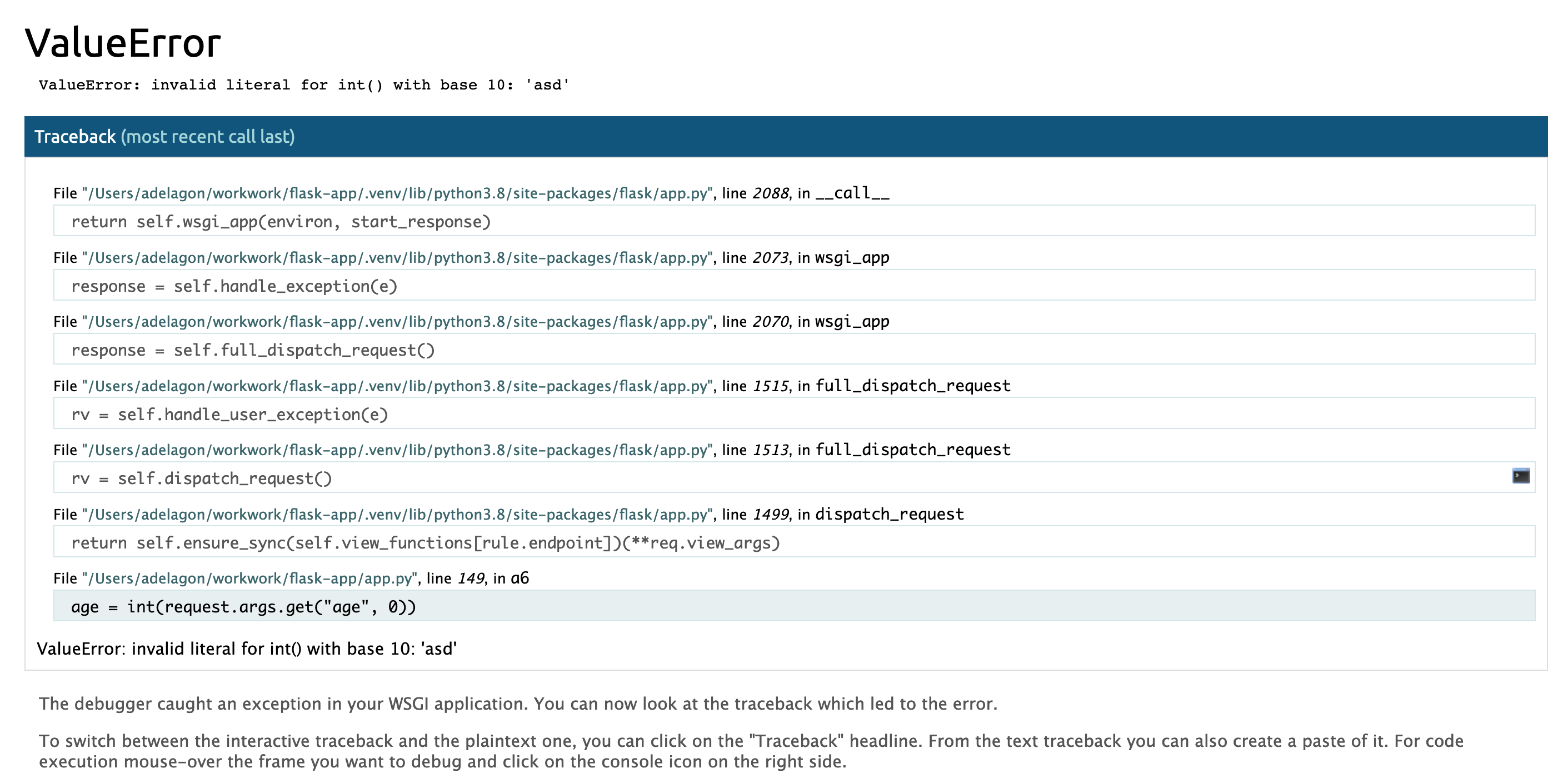

セキュリティの設定ミスのもう 1 つの例は、開発環境の設定が DEBUG モードなどのまま production 環境に投入された場合です。DEBUG モードは開発者にとって便利ですが、機密情報を公開する可能性のあるスタックトレースを提供する可能性がある ため、本番環境ではオンにしないでください。フォームに数値以外の値を入れると、次のようなものが表示されるはずです。